Por que investir somente em

+0% Incidentes Reportados

Dos incidentes reportados estão relacionados a um erro humano.

0% Processos não implementados

Padrões inadequados, inexistência de controles é validações.

0% Pessoas e Treinamento

Ausência de mindset de segurança dos colaboradores.

0% Tecnologia Inadequada

Inadequação dos mecanismos de segurança Cibernética da empresa.

0% Pessoas e Treinamento

Ausência de mindset de segurança dos colaboradores.

0% Tecnologia Inadequada

Inadequação dos mecanismos de segurança Cibernética da empresa.

+0% Incidentes Reportados

Dos incidentes reportados estão relacionados a um erro humano.

0% Processos não implementados

Padrões inadequados, inexistência de controles é validações.

Avaliação de Risco

Tecnologia vs. Pessoas: Quem Falha Mais?

Quando se fala de cibersegurança, é comum pensar em tecnologias avançadas como firewalls e antivírus, que são sistemas de detecção de intrusões como a principal linha de defesa.

No entanto, investir apenas em tecnologia não é suficiente para garantir a segurança completa de uma organização.

A verdadeira cibersegurança é sustentada por três Pilares:

- Processos

- Pessoas

- Tecnologia

Processos robustos

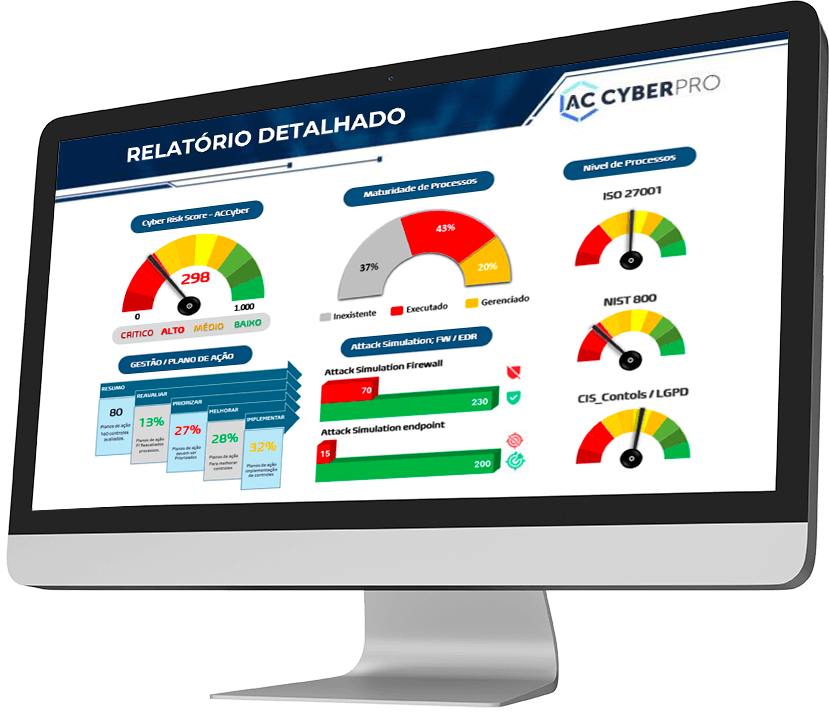

Com esse intuito criamos o novo serviço de Risk Assessment 2.0 ACCyber Pro.

Cibersegurança eficaz depende, em primeiro lugar, de processos robustos.

Com nossa metodologia diferenciada, utilizamos uma combinação de frameworks, normas , legislações e metodologias internacionais com tecnologias de ponta em simulações de Ataque com Inteligência Artificial

Avaliação de Riscos

Nossos serviços de Risk Assessment auxiliam nossos clientes a identificar vulnerabilidades e desenvolver estratégias eficazes para mitigar riscos, garantindo uma abordagem alinhada aos padrões mais rigorosos de segurança da informação.

Segurança Centralizada

Investir apenas em tecnologia não é suficiente para garantir a segurança da informação. Um assessment de segurança é essencial, pois permite uma visão abrangente dos riscos e vulnerabilidades da infraestrutura e dos processos de uma organização.

Prioridade Estratégica

Com essa avaliação, é possível direcionar os investimentos de maneira estratégica, priorizando áreas críticas e assegurando que as medidas de segurança adotadas sejam eficazes e alinhadas às melhores práticas do mercado, como ISO 27001 e NIST, fortalecendo assim a resiliência organizacional contra ameaças cibernéticas.

Benéficos Risk Assessment 2.0

Um Risk Assessment de segurança da informação oferece uma visão detalhada da maturidade dos processos de segurança, identificando gaps e classificando-os por risco. Isso ajuda a priorizar ações e investimentos para mitigar vulnerabilidades e melhorar a proteção.

- Visibilidade clara da maturidade da segurança

- Identificação e Priorização de gaps críticos

- Alinhamento com normas e frameworks de mercado

- Mitigação de riscos com base em um score quantificável.

- Melhoria contínua da postura de segurança organizacional

Estruturado em três níveis de serviço de elevação de maturidade

Com o objetivo de fornecer soluções adequadas a diferentes níveis de maturidade e necessidades de segurança, oferecemos três níveis de serviços distintos:

Cada nível foi cuidadosamente desenvolvido para atender às demandas específicas das empresas, desde o fortalecimento inicial das defesas básicas até a implementação de estratégias avançadas de proteção cibernética.

Fale com um especialista e descubra o

nível de avaliação ideal para você.

Resultado obtido com Risk assessment ACCyber

Antes de realizar grandes investimentos em soluções de segurança, é fundamental entender o cenário ideal para a sua empresa e direcionar os recursos de forma estratégica. Isso garantirá que os investimentos sejam eficientes e tragam um retorno significativo (ROI), alinhando-se aos objetivos de segurança e crescimento da organização.

- Relatório de GAP

- Relatório Executivo e Técnico

- Nível de Maturidade dos Processos

- Score de Risco Accyber

- Indicação de Plano de Ação

- Simulação de Ataques

- Banco de Horas dos Consultores

- Recomendações Estratégicas de Segurança